Durante mucho tiempo se especuló con que la brecha de seguridad en el móvil de Pedro Sánchez y la ministra Margarita Robles fue fruto de un error humano: todo apuntaba a un SMS fraudulento o archivo abierto por descuido. Sin embargo, la investigación publicada por The Objective confirmaría el escenario más sofisticado posible: un ataque "zero-click".

Como su propio nombre indica, el presidente no tuvo que hacer absolutamente nada. El software espía Pegasus aprovechó una vulnerabilidad crítica para colarse en el dispositivo sin necesidad de permisos ni descargas. Es decir, rompió la seguridad sin que el usuario se enterara.

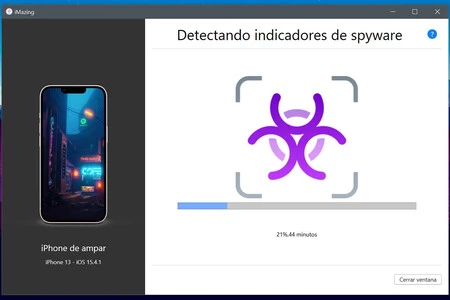

Aplicación que detecta la presencia de Pegasus en el iPhone

Aplicación que detecta la presencia de Pegasus en el iPhone

Qué ha pasado. Para entender la magnitud de la noticia, hay que viajar a mayo de 2021. Según los nuevos datos, el ataque no fue aleatorio, sino una emboscada aprovechando el viaje oficial que hizo en aquel entonces Sánchez. Se utilizaron dispositivo conocidos como «IMSI-Catchers», unas antenas falsas que simulan ser torres de telefonía legítimas para engañar a los móviles cercanos.

Una vez el teléfono del presidente se conectó a esta red trampa al sobrevolar la zona fronteriza de El Tarajal, se abrió la veda para inyectar código malicioso. Pegasus sigue siendo una herramienta activa en el espionaje de alto nivel, y es que al conectarse, el dispositivo revela su identidad y queda expuesto.

Cuál fue el fallo. Ninguno. El "error" de Sánchez fue, de forma paradójica, no cometer ninguno. Aunque el medio califica la técnica de sofisticada, expertos recuerdan que los ataques de esta índole están documentados desde 2016. Así, otros apuntan a que el fallo no vino desde el lado de la tecnología, sino del propio protocolo de seguridad.

La peligrosidad del método zero-click radica en que anula cualquier precaución del usuario. El malware explotó una vulnerabilidad en servicios del sistema (como iMessage o WhatsApp) para ganar acceso root. Es una técnica que la propia empresa creadora, NSO Group, cobra a precio de oro y que ha provocado que WhatsApp les ganase un juicio millonario por explotar su seguridad.

Qué hace Pegasus. Una vez entra en el dispositivo, el control es casi total. A diferencia de un virus común, Pegasus convierte el móvil en un micrófono y una cámara de vigilancia permanente. Por ejemplo, permite al atacante leer mensajes cifrados de Signal o WhatsApp, ver la galería de fotos, o rastrear la ubicación en tiempo real. Se estima que los atacantes filtraron varios gigabytes de información sensible del terminal del presidente.

Por qué nadie se dio cuenta. Sin duda, lo más inquietante es que el CNI tardó un año en detectar la intrusión. Esto ocurre porque Pegasus está diseñado para ser invisible: camufla sus procesos con nombres de sistema legítimos y a menudo opera desde la memoria RAM (que es volátil), borrando su huella tras cada reinicio. La confusión fue tal que la propia NSO Group viajó de urgencia para reunirse con la inteligencia española para aclarar el alcance del robo de datos.

Lección aprendida. La confirmación de que los móviles comerciales son vulnerables a estas intercepciones ha forzado un cambio de paradigma. El CNI certificó el uso del SecurePhone de Sotera, el único dispositivo considerado inmune a Pegasus para su uso gubernamental. Mientras tanto, para el resto de mortales, la amenaza parece democratizarse: ya se han detectado casos de Pegasus en móviles de ciudadanos de a pie.

Imagen de portada | Composición con imágenes de La Moncloa en Flickr y Xataka Móvil

En Xataka Móvil | Tu SIM esconde un computador retro capaz de ejecutar apps. Por suerte, la protección militar evita que se infecte

Ver 1 comentarios